Kaspersky Lab alerta de la campaña de ciberespionaje Octubre Rojo

Denominada Octubre Rojo (Rocra) esta campaña de ciberespionaje está dirigida contra organizaciones diplomáticas, centros de investigaciones científicas y organismos gubernamentales en varios países y lleva operando desde hace al menos cinco años.

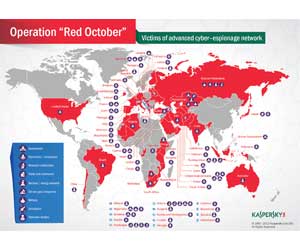

Kaspersky Lab acaba de alertar de una campaña de ciberespionaje dirigida contra organizaciones diplomáticas, centros de investigación científica y organismos gubernamentales, principalmente de países de Europa Oriental, las ex-repúblicas de la Unión Soviética y los países de Asia Central, aunque, tal y como señala Kaspersky Lab, “las víctimas se encuentra en todas partes de Europa Occidental y América del Norte”.

Así, y tal y como destaca el comunicado de Kaspersky Lab, conocida como Octubre Rojo (Rocra), esta campaña de ciberespionaje lleva en activo unos cinco años. “El principal objetivo de los creadores era obtener documentación sensible de las organizaciones comprometidas, que incluyeran datos de inteligencia geopolítica, así como credenciales de acceso a sistemas clasificados de ordenadores, dispositivos móviles personales y equipos de red”.

El pasado mes de octubre, Kaspersky Lab inició la investigación a raíz de una serie de ataques dirigidos contra redes informáticas internacionales de distintas agencias de servicios diplomáticas. Una de las principales conclusiones de esta investigación es que Octubre Rojo todavía sigue activa.

“Los atacantes Octubre Rojo diseñaron su propio malware, identificado como Rocra, que tiene su propia arquitectura modular única compuesta por extensiones, módulos maliciosos para robo de información y  puertas traseras”, informa Kaspersky Lab, quien continúa destacando que “los ciberdelincuentes usaban la información extraída de redes infectadas para tener acceso a sistemas adicionales. Para controlar la red de equipos infectados, crearon más de 60 nombres de dominio y los hospedaron en varios servidores de diferentes países, principalmente en Alemania y Rusia. El análisis del C&C realizado por Kaspersky Lab muestra que la infraestructura de la cadena de servidores estaba trabajando como proxies (equipos intermedios) para ocultar la ubicación del servidor de control principal”.

puertas traseras”, informa Kaspersky Lab, quien continúa destacando que “los ciberdelincuentes usaban la información extraída de redes infectadas para tener acceso a sistemas adicionales. Para controlar la red de equipos infectados, crearon más de 60 nombres de dominio y los hospedaron en varios servidores de diferentes países, principalmente en Alemania y Rusia. El análisis del C&C realizado por Kaspersky Lab muestra que la infraestructura de la cadena de servidores estaba trabajando como proxies (equipos intermedios) para ocultar la ubicación del servidor de control principal”.

Además, “la información robada de los sistemas incluye documentos con las extensiones: txt, csv, eml, doc, vsd, sxw, odt, docx, rtf, pdf, mdb, xls, wab, rst, xps, iau, cif, key, crt, cer, hse, pgp, gpg, xia, xiu, xis, xio, xig, acidcsa, acidsca, aciddsk, acidpvr, acidppr, acidssa. La extensión “acid” concretamente aparece para referirse al software clasificado "Acid Cryptofiler" utilizado por entidades como la Unión Europea o la OTAN para cifrar sus archivos”.