La ciberseguridad en el entorno industrial donde convergen IT y OT

El evento virtual 'IDC IDG Cybersecurity Digital Forum 2022' ha debatido en su segunda jornada acerca de los cambios en las estrategias de seguridad industriales y sobre el rol del CISO como el gran orquestador del nuevo escenario.

Esta mañana se ha celebrado la segunda jornada del encuentro virtual IDC IDG Cybersecurity Digital Forum 2022, un evento de tres días de duración que busca intercambiar contenidos relevantes acerca de la ciberseguridad apoyados por analistas y expertos. Con un marcado protagonismo dirigido a la protección de los sistemas industriales, los participantes han abordado temáticas relacionadas con la mitigación del riesgo, el empleo de IA en los sistemas de protección, la creación de valor a través de la ciberseguridad, la seguridad y la resiliencia de próxima generación y en la evolución de la figura del CISO, entre otros aspectos.

La ponencia estrella que inauguraba este segundo día del fórum de ciberseguridad de IDC e IDG corría a cargo de Enrique Belda, subdirector general de Sistemas de Información y Comunicaciones para la Seguridad de la Secretaría de Estado de Seguridad del Ministerio del Interior, quien hacía mención al trascendental momento geopolítico por el que estamos atravesando, en el que muchas de las diferentes batallas que se libran en las guerras que vemos aparecer en los medios de comunicación se van a llevar a cabo a través de los propios sistemas de información. “Frente a los ataques estándar de aquellos que denominamos hackers, en este momento estamos elevando el rango a posibles amenazas que podamos sufrir en el entorno geopolítico y estratégico que está aconteciendo en el comienzo de este año”.

Estableciendo un paralelismo entre los entornos empresariales y la actividad que desarrolla una administración pública como es el Ministerio del Interior, Enrique Belda comentó: “Todos tenemos un negocio que desarrollar que, en nuestro caso, consiste en generar aplicaciones eficientes para su empleo por nuestros usuarios finales como son las fuerzas y cuerpos de seguridad del Estado, y en ese negocio disponemos de un entorno para desarrollar los sistemas de información que se convierten, junto con el propio negocio, en el activo más importante de la empresa”.

Con respecto a cómo contempla la Administración pública a la figura del CISO, Belda señalaba que está adquiriendo una importancia transcendental, y argumentaba su afirmación añadiendo que “ni las más importantes huelgas que hayan sufrido las Administraciones Públicas, incluso a nivel europeo, han afectado de una manera tan importante al negocio de éstas como un ataque informático. Lo hemos sufrido años atrás pero, en este momento, existen herramientas adecuadas que van a permitir industrializar -desde una perspectiva de gestión eficiente- cualquier procedimiento”. En este contexto, Belda puntualizó que los protocolos que se han de establecer deben ser seguros. “No podemos estar en manos de una solución de tipo antivirus que nos proteja, sino que detrás de estos sistemas de protección que nos dan esa ciberseguridad hemos de disponer herramientas de automatización y de inteligencia artificial para detectar patrones de comportamiento, ya que no se trata de neutralizar el ataque, sino que tenemos que intentar anticiparlo".

José Antonio Cano, director de investigación de IDC Research en España

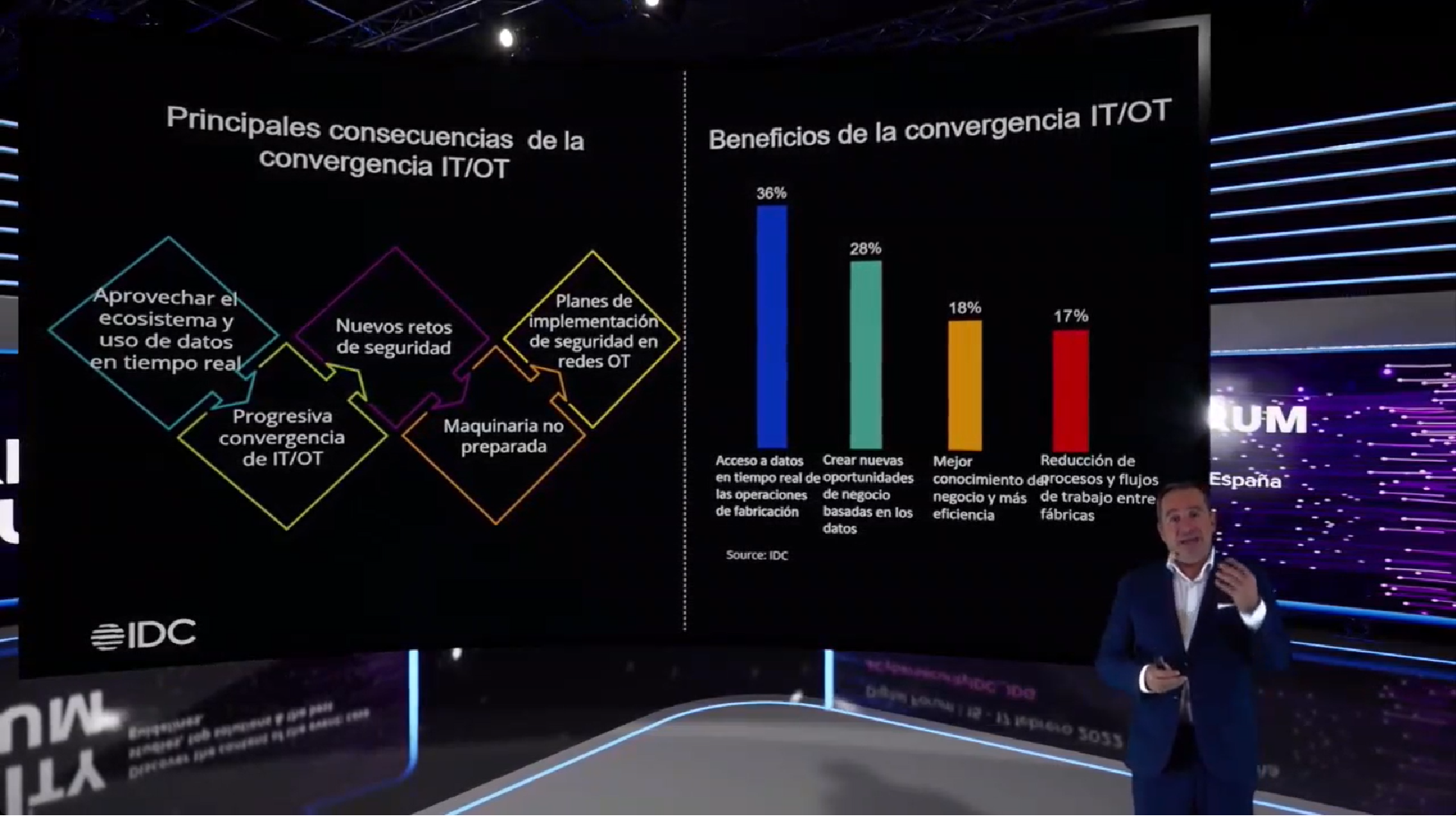

Con la finalidad de desgranar las predicciones y los retos a los que se enfrenta el sector de la ciberseguridad en España, José Antonio Cano, director de análisis de IDC Research en España, ofrecía la visión de la firma en torno a los temas más candentes que afectan a la ciberseguridad industrial, que van a permitir situar el lugar en que nos encontramos y visualizar los desafíos a los que el sector se va a enfrentar en este 2022. “Partimos de un escenario de nube híbrida y distribuida, donde la necesidad de garantizar la ejecución de las operaciones digitales es vital, en un escenario en el que éstas siguen creciendo a un ritmo de más de un 40% interanualmente, y disponiendo de redes cuyo tráfico se incrementa un 50% cada año en el que impera la escasez de talento en ciberseguridad –no solo a nivel operativo dentro de las organizaciones-, sino también entendido desde el punto de vista de la necesidad de incorporar conocimiento sobre tecnologías y tendencias”.

Para este experto, ello ha de permitir a la organización alinearse con la velocidad de cambio a la que se enfrenta la propia empresa y el propio mercado, lo cual hace, según Cano, que estemos asistiendo a un auge de los servicios gestionados de ciberseguridad. “Asimismo, otro de los retos de este año está en tratar de incorporar métricas que permitan medir esta confianza digital. Todo ello para hacer frente a los principales desafíos que vislumbramos desde IDC y que van a guiar las de inversiones de este año”.

La confianza digital y las soluciones ciberseguridad como servicio

Cano hizo alusión a desafíos relacionados con la confianza que se debe medir, en un contexto en el que el CISO ha evolucionado hasta convertirse en el guardián de la métrica de la confianza en las empresas. La segunda variable, de acuerdo con Cano, hace referencia a la resiliencia o a la necesidad de garantizar la capacidad operativa de la empresa bajo cualquier circunstancia, mientras que el último gran reto se concentra en la soberanía de los datos en lo que se refiere al cumplimiento normativo, y también en garantizar que los repositorios donde están alojados los datos son compliance con lo exigido por la actual regulación. “Estos tres temas están afectando la cartera y los enfoques de los proveedores de ciberseguridad, incidiendo de manera estructural y comercial a plataformas, productos y servicios como podría ser el consumo de la seguridad como servicio”. Cano predice que en 2023 la ciberseguridad en el entorno industrial tenderá a unificarse, y las compañías adoptarán metodologías de automatización para orquestar la ciberseguridad.

Carlos Colell, CEO de Softeng.

Carlos Colell, CEO de Softeng, aportaba la visión de la firma de ingeniería de software de seguridad especializada en la nube de Microsoft más importante de España. “Aplicar seguridad y privacidad requiere mucho esfuerzo y una gran cantidad de retos que se presentan ante los CISO para mejorar la seguridad de las empresas”. El primer reto que mencionó Colell es la sofisticación de las amenazas, asimismo, los errores humanos que comenten profesionales y usuarios, y sobre todo, la apertura del perímetro que comprende superficies vulnerables como la identidad, dispositivos, datos, infraestructura repartida por distintos datacenters y diferentes nubes, todo lo cual hace que la situación se complique aún más en esto proceso de transformación digital. Para paliar estos retos, Carlos Colell propone el empleo de un enfoque defensivo como zero trust y también de la nube, de cara a disponer de soluciones como servicio ya que va a permitir ver todas las ubicaciones de manera centralizada y unificada. Otro gran reto, de acuerdo con Colell, se centra en el trabajo híbrido y en las consecuencias que puede acarrear para la seguridad del sistema cuando el usuario se conecta desde su casa a través de las típicas VPN.

Los retos de la automatización de la ciberseguridad, y cómo ayuda la IA en el proceso

Actuando como moderador, el analista de IDC Ignacio Cobisa fue el encargado de dar paso a la primera mesa de la segunda jornada del fórum de ciberseguridad 2022, con el lema centrado en cómo ayuda la automatización en el contexto actual de la ciberseguridad, y en cómo actúa en la ‘securización’ de los dispositivos. Para ello, IDC daba voz a Alberto Arbizu, territory manager de SolarWinds, a Raül Albuixech, director de servicios y soporte técnico de ESET España, a Pedro Iván Montes, director de Ciberseguridad y Redes de Cofares, y a Mara Fernández, responsable de los servicios de ciberseguridad de Seresco.

Debate moderado por Ignacio Cobisa (IDC).

Al apunte de Cobisa centrado en el reto de las organizaciones cuando se enfrentan a la problemática que conlleva automatizar la seguridad, y cómo ayuda la inteligencia artificial en es el proceso, Arbizu de SolarWrinds hizo hincapié en el hecho de que la seguridad tradicional se ha puesto a analizar los procesos finales y todos los posibles riesgos de un modo convencional, es decir actuando por separad; mientras que las nuevas aplicaciones y servicios de ciberseguridad hacen que -tanto en la parte del cliente como en las cargas de trabajo- la seguridad se esté desplazando hacia el apartado de desarrollo y de Q&A. “Esta asociación, junto con la implantación de los entornos de cloud híbridos, pone de manifiesto que otro reto que tenemos, y que puede ayudar en la automatización de la ciberseguridad, son los modelos de tarificación basados en CPU por hora”.

La visión de Raül Albuixech, de Eset, con respecto a la automatización de la ciberseguridad se fundamenta en la posibilidad de aprovisionar a la empresa de herramientas que den la opción de automatizar procesos a través de la IA. “Desde nuestra experiencia, nos estamos encontrando con gran cantidad de empresas usuarias presentan carencias en la disponibilidad de herramientas de administración de equipos y de gestión centralizada de la seguridad. Asimismo, empresas que hacen uso de herramientas avanzadas no disponen de capacidades técnicas o humanas para configurar correctamente esas herramientas a la hora de conseguir que los automatismos funcionen como deben”.

Centrando su discurso en el desafío que plantea el tiempo que transcurre entre la detección de la amenaza y la puesta en marcha de una solución, Mara Fernández de Seresco señaló que no solo hay que tener en cuenta ese tiempo que pasa en el proceso de detección-corrección, sino también hay que fijarse el lapso de tiempo que conlleva hasta conseguir esa identificación de amenaza. “Herramientas del tipo EDR, como las que comercializa Eset, ayudan a minimizar al máximo el tiempo de detección de un ataque. Con la cantidad de infraestructuras que hay en las organizaciones y la heterogeneidad de las herramientas que empleamos, disponer de un equipo especializado para que pueda hacer esa configuración o ese mantenimiento y aprovechamiento de las posibilidades de las herramientas resulta crucial”.

Desde la perspectiva de Montes de Cofares, y en concordancia con lo manifestado por la portavoz de Seresco, “damos mucha importancia al tiempo de reacción ante un incidente de ciberseguridad. Por lo tanto, necesitamos reducir al máximo el tiempo entre la detección de la anomalía y el establecimiento de una medida de contingencia. La portavoz de Seresco afirmó haber afrontado esta problemática con diferentes herramientas a nivel de red con neutralización en tiempo real, mientras que otras soluciones automáticas pueden neutralizar inyectando código de red en la VLAN del sistema afectado.

Abordando cuestiones centradas en la seguridad y la resiliencia de próxima generación, Ignacio Cobisa daba paso a la segunda mesa redonda con las miras puestas en las tecnologías de ciberseguridad que van a conseguir organizaciones más resilientes y preparadas ante las futuras amenazas. Los participantes Sergio Bravo, regional sales manager para Iberia de Bitdefender, Adolfo Hernández, director de seguridad de operaciones de Banc Sabadell, y Ángel Uruñuela, CISO de Fluidra, ofrecieron su visión de cómo proteger las organizaciones y, sobre todo, qué tecnologías usar en el endpoint para conseguir esa resiliencia. Según las previsiones de Bitdefender para este 2022, el modelo de trabajo híbrido creará nuevos retos para los departamentos de IT y de ciberseguridad a la hora de proteger todas esas nuevas puertas que se están abriendo. “A lo largo de este año vamos a ver un incremento del ramsonware, como una actividad que va en incremento y que se está profesionalizando cada vez más. Ahora está muy activo el ransomware-as-a-service que se oferta en un portal y se puede adquirir como si estuviésemos en Amazon.

Con argumentos similares a los de Sergio Bravo de Bitdefender, la percepción de Banc Sabadell, de acuerdo con Adolfo Hernández, pasa por la profesionalización del ciberatacante, en un proceso de industrialización en su forma de trabajar, y en el uso masivo de herramientas tecnológicas de doble uso que emplean los malhechores, “porque también las utilizamos nosotros a la hora de automatizar, enriquecer e industrializar las formas que tenemos para protegernos de los ataques. Según Hernández, la digitalización conlleva un incremento de la exposición a amenazas ya conocidas lo cual es un reto para el sector bancario ya que nos gustaría llegar a proporcionar seguridad al dispositivo del cliente.

Por su parte, el CISO de Fluidra puntualizaba que el panorama de la ciberseguridad seguirá este 2022 una trayectoria similar a la del año pasado. “Vemos cambios en la percepción de la ciberseguridad a nivel geopolítico y, a nivel de ataques, creo que vamos a seguir viendo muchos más. Disponemos de más tecnología de defensa que nunca y también tenemos más ataques que nunca”. Para este experto, la empresa que pueda y tenga los recursos -que pueden ir desde antimalware y antivirus tradicional, hasta otro antivirus más evolucionado y con mayor visibilidad y dotado de telemetría, lo que llamamos un EDR, o incluso la empresa que tenga capacidades para emplear un XCR- va a tener una ventaja competitiva.

Debate moderado por Sebastián Miranda (IDC).

En el panel dedicado a la ciberseguridad en los sistemas industriales y en cómo ha impactado la crisis de la pandemia a dichos entornos, Sebastián Miranda, analista de IDC, daba paso a José Manuel Flores, solutions engineer de F5, Pedro Jorge Viana, presales manager de Kaspersky Iberia, Carlos Asún, CISO global de Food Delivery Brands, y contaba con expertos de dos compañías usuarias de sistemas de ciberseguridad: Carlos Eloy López, head of digital risk office de Hijos de Rivera, y Víctor Manuel Aguilar, regional director para Iberia de Nozomi Networks. En esta mesa se abordaron cuestiones relacionas a la convergencia IT-OT, y cómo esta convergencia permite el acceso en tiempo real a los datos de las operaciones, lo cual facilitará la toma de decisiones.

Pedro Jorge Viana de Kaspersky hizo alusión al cambio de haber pasado de un entorno físico, en el que todos los trabajadores están trabajando en la planta y en el proceso de control se realiza de manera física, a otra situación en la que gran parte de la producción no se puede conectar fuera de la fábrica, “pero parte de estas personas ha tenido que ir a trabajar desde sus casas, creando con ello una problemática relacionada con el acceso remoto a las redes y a los dispositivos industriales”. Para Viana, eso añade otra dificultad al soporte remoto de determinados fabricantes cuando se habla de flexibilidad en las conexiones.

Desde la perspectiva de un fabricante como Food Delivery Brands, la crisis de la covid no les ha afectado en gran medida. “Antes de la pandemia ya habíamos implantado las conexiones remotas, el teletrabajo, y habíamos proporcionado esas vías remotas a nuestros fabricantes que nos mantienen y nos soportan la parte OT”, señala su CISO global. “Como las restricciones de la covid no nos permitían dejar que esos proveedores acudiesen a la fábrica para darnos mantenimiento tuvimos que exigir que esos proveedores facilitasen esa comunicación remota para darles acceso bajo comunicación cifrada, y accesos privilegiados para las líneas de acción en la que ellos tenían que entrar mediante segmentación.

Igualmente, desde el terreno industrial, Carlos Eloy López de Hijos de Rivera, reconoció que hace tiempo que se habían planteado el acceso remoto que implica el teletrabajo a la hora de mejorar la eficiencia de los mantenimientos, porque necesitaba el acceso a los sistemas industriales y la explotación masiva de la ‘data’ que se recoge en el campo de OT. “Como organización industrial, me planteo si soy consciente de todo lo que tengo montado en mi red y de todo a lo que pueden acceder mis terceros, aunque sean de confianza, dentro de mi instalación. Asimismo, también me he preguntar hasta qué nivel de mi entramado complejo mas o menos industrial quiero que acceda. Por último, he de identificar claramente quien accede a mi red. Estas son las tres claves del acceso remoto en entramados industriales”.

Debate moderado por Fernando Muñoz (IDG).

En calidad de proveedor de soluciones de acceso remoto, José Manuel Flores de F5, se congratuló por abarcar una solución que ha respondido dando las más alta cotas de rendimiento en los momentos precisos en lo que ha sido necesario. “La covid llego de un día para otro, mientras que el teletrabajo ha llegado para quedarse, también en la parte industrial. De manera que las conclusiones que podamos abordar con respecto al acceso remoto probablemente se queden durante mucho tiempo gracias a su efectividad a la hora de proporcionar un acceso controlado a parte de la producción”.

Con respecto a los activos de la red, Victor Manuel Aguilar, de Nozomi Networks, señaló que su visibilidad supone un reto importante, debido a que los activos de las redes IT son distintos a los que contienen los procesos OT, dado que éstos últimos tienen periodos de amortización muy grandes y cuando se diseñaron no se pensó en la ciberseguridad, sino en que hicieran una labor que han venido ejecutando todos estos años cumpliendo con los requisitos con los que se diseñó. “El problema que tenemos con estos dispositivos radica en que la aproximación que tenemos que seguir es distinta a la que llevamos a cabo cuando intentamos descubrir activos dentro de la red IT”.

En la última mesa de la jornada, dedicada a la demanda y a la visión del CISO, Fernando Muñoz, director de CIO Executive Council de IDG Communications España, daba paso a las intervenciones de tres CISO: Javier Sánchez Salas, de Haya Real Estate; Jesús Valverde, de AENOR; y Francisco Lázaro, de Renfe. Este último experto señaló que la evolución de la ciberseguridad en su organización se ha llevado a cabo de forma conjunta al contexto legal, dado que existen funciones mucho más definidas y declaradas y ello proporciona esa evolución. “El primer ordenador de primera generación llega a Renfe en los años 50 y, desde entonces, llevamos adscrita la seguridad en nuestro ADN organizativo. De manera que podemos afirmar que la seguridad TI ha ido pasando por diferentes términos: seguridad informática, seguridad de los sistemas de información, seguridad de la información y, ahora, lo llamamos ciberseguridad”.

En cuanto a la evolución de la figura del CISO, Javier Sánchez (Haya Real State) explicó que la necesidad de incorporar a esta figura en la empresa surge a partir de una clientela formada mayoritariamente por bancos. “Por tanto, aunque yo no esté regulado, me tengo que adaptar a su regulación, y cumplir los mismos controles que exigen a sus clientes”. Sánchez indicó que, en este contexto, surge la necesidad de contar con un CISO para montar y evolucionar todos los sistemas de seguridad de la información que son necesarios para dar soporte a estos clientes. “Este proceso nos convierte en una compañía que trabaja en paralelo a los negocios a los que damos servicio”.

Por su parte, Jesús Valverde de Aenor afirmó que en su compañía la figura del CISO representa una incorporación relativamente reciente. “En la transformación digital derivada de los procesos de que se están acometiendo en los últimos años, esta responsabilidad —que antes estaba embebida dentro de las funciones del responsable de sistemas— al ir tomando mayor peso en la organización, se acabó considerando como una figura nueva. Ese proceso de transformación digital requiere disponer de seguridad y privacidad por diseño, con el fin de asegurar el cumplimiento de las obligaciones que tiene la organización y optimizar costes.